La amenaza de los 'hackers' también llega a los drones

Los sistemas aéreos remotamente pilotados (RPAS) no están a salvo de ataques informáticos que pueden interferir en la misión que desarrollan e incluso poner en peligro la seguridad del entorno. Los expertos piden combatir este fenómeno ya instalado hace un tiempo en el sector a través de unas mejores prácticas, el uso de tecnologías avanzadas y una mayor conciencia de los puntos débiles de estos sistemas y de las amenazas que pueden surgir.

La publicación especializada Cybermashup advierte de que las vulnerabilidades técnicas y los defectos de diseño de los drones les hacen susceptibles de ser espiados e incluso controlados por atacantes desconocidos por el usuario. De la amenaza no escapan ni el sector privado, ni los gobiernos, ni los departamentos de policía, y ni siquiera las fuerzas militares. Como ejemplo se cita la denominada Operación Anarquista, desarrollada por la inteligencia británica y estadounidense para espiar la actividad de drones israelíes durante una década, desde 1998. La iniciativa sólo fue revelada en diciembre de 2015, gracias a los ficheros publicados por el antiguo agente norteamericano Edward Snowden, en los que se mostraba cómo se habían interceptado y decodificado las señales cifradas entre los drones israelíes y sus bases para conocer desde la posición y la carga útil que portaban hasta las imágenes de vídeo que estaban transmitiendo.

Incluso el Daesh fue capaz de interceptar durante al menos dos años señales de video transmitidas por drones del Ejército israelí que operan sobre la Franja de Gaza empleando apenas una antena parabólica y un receptor de radio. El hacker fue finalmente detenido el pasado febrero.

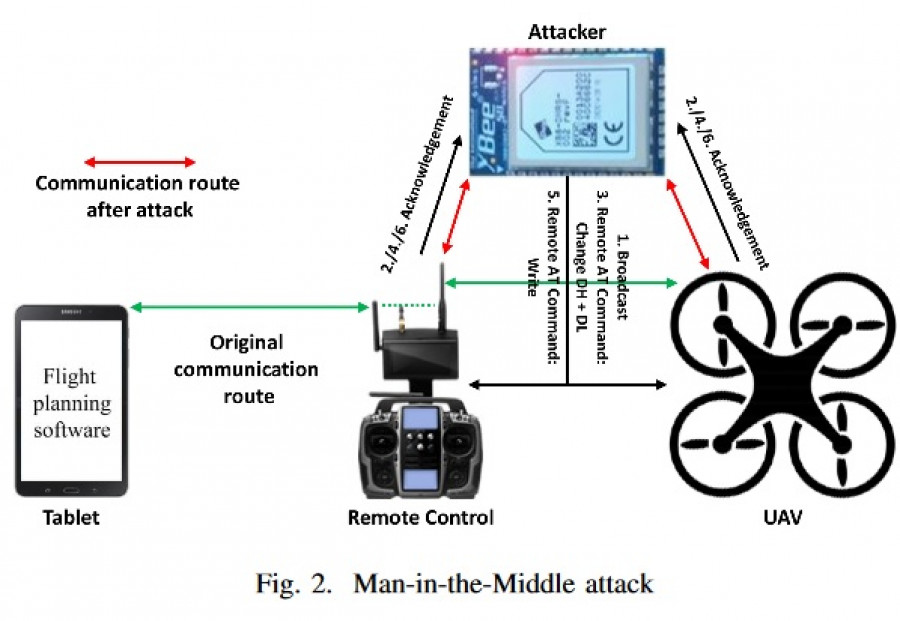

Los sistemas empleados por las fuerzas policiales y gubernamentales tampoco están a salvo. El investigador Nils Rodday, de IBM, demostró que los drones de alta gama que se utilizan en estos ámbitos también son vulnerables. Rodday presentó las conclusiones de su trabajo sobre las debilidades de estos sistemas el pasado marzo durante la RSA Conference de San Francisco, uno de los encuentros sobre seguridad más importantes del mundo. El especialista de IBM descubrió que los chips montados en estos drones no disponían de aplicación de encriptado, lo que permite secuestrar el aparato emulando las señales de control que recibe desde su base (en la ilustración).

Otro ejemplo es el control que un cartel de drogas mexicano logró sobre los movimientos de los drones empleados por el Servicio de Aduanas y de Patrulla Fronteriza estadounidense (CBP) el año pasado. Los hackers del narco fueron capaces de redirigir los aviones no tripulados de la CBP para que no pudiesen detectar el cruce de la frontera en operaciones ilegales de tráfico de drogas y personas.

La actividad privada tampoco escapa de estas amenazas y empresas como Amazon están considerando muy seriamente cómo combatirlas. Los expertos advierten de la necesidad de tomar medidas para sortear unos ataques que pueden producirse en contextos muy heterogéneos y originados por actores pertenecientes a dispares dominios y con diferentes niveles de habilidad.

Imagen: Nils Rodday